0x01 前言

本来不想发的,涉及太多利益了,这些棋牌游戏的源码最高能卖到几万。开发起来不比一个商场程序难。 最近又太忙了,没时间去做代码审计的文章了,但一不小心又抢了个运气王。。。

0x02 开始

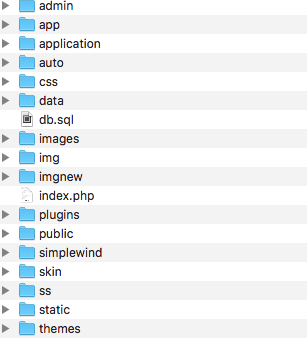

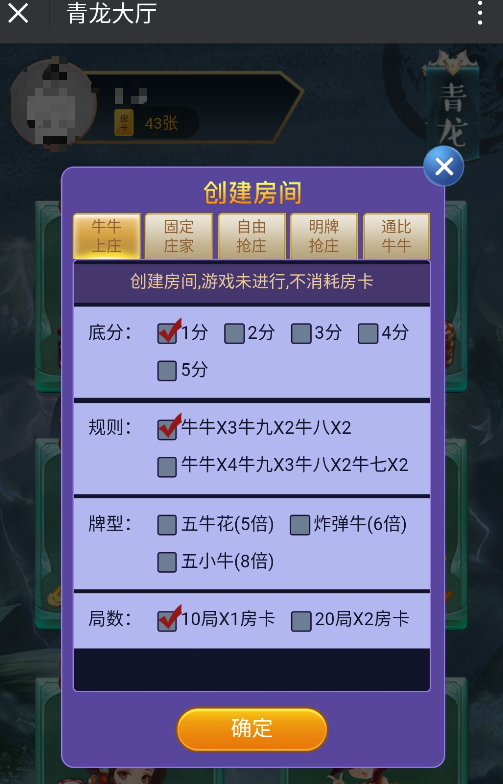

一天做这行的朋友来找我,说帮审计下一套程序,正好这边的缺一篇文章就顺便去看看了。 开始看了下目录,找了几个用这套源码的平台来测试,看了下里面的功能。

这套源码用的框架是基于Thinkphp3.2的Thinkcmf的,现在的Thinkcmf已经更新到了基于Thinkphp5.0了,之前没做过H5的代码审计,看到现在H5发展很快,基本都可以抛弃flash了。

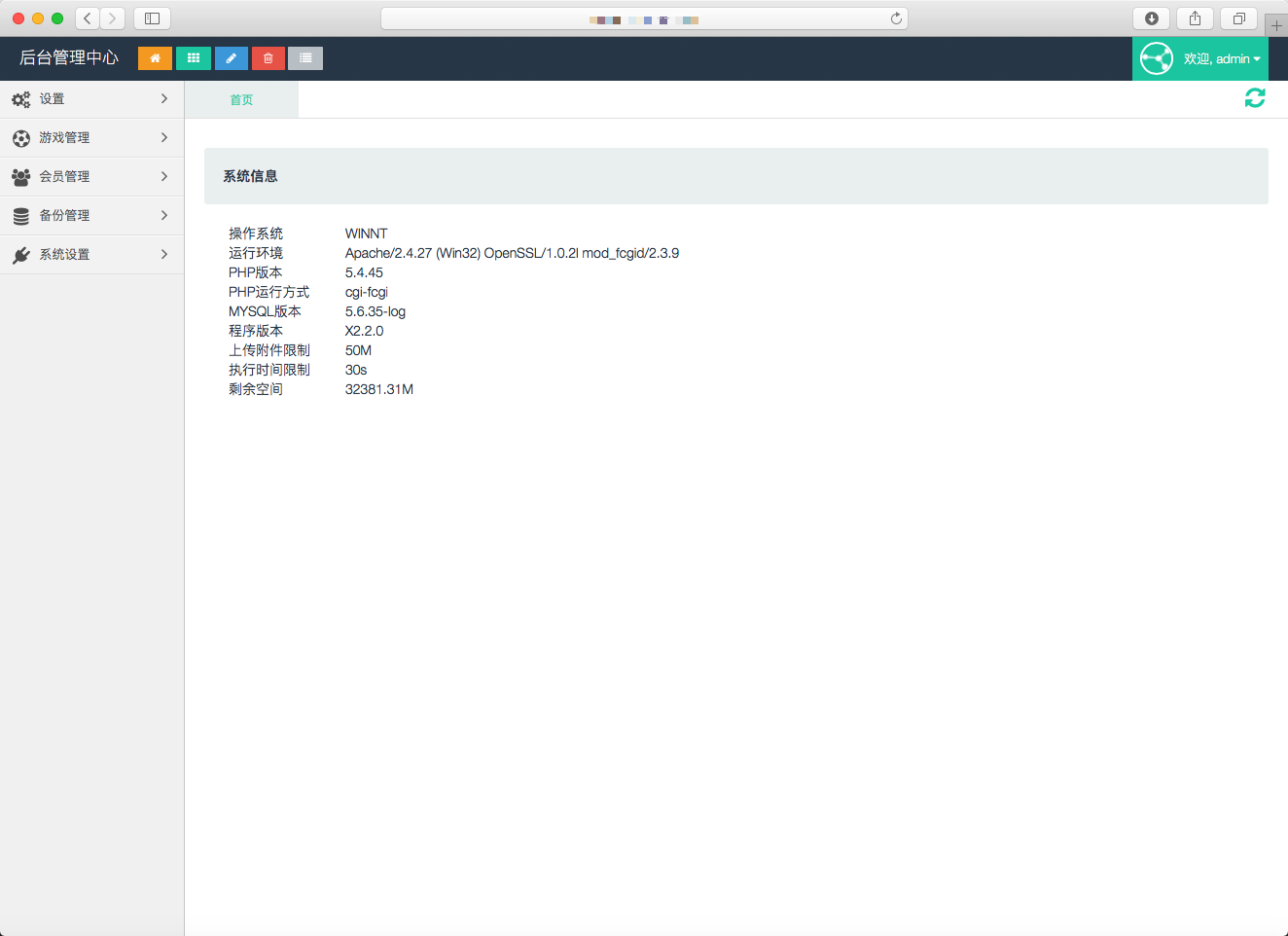

0x03 后台入口

后台路径没改,直接输入admin就进去了,有些后台是要后面接认证码的,不过也可以进去的,等会看日志就懂了。

这里做了验证码的判断,懒得去爆破了。

这里做了验证码的判断,懒得去爆破了。

0x04 日志文件泄露

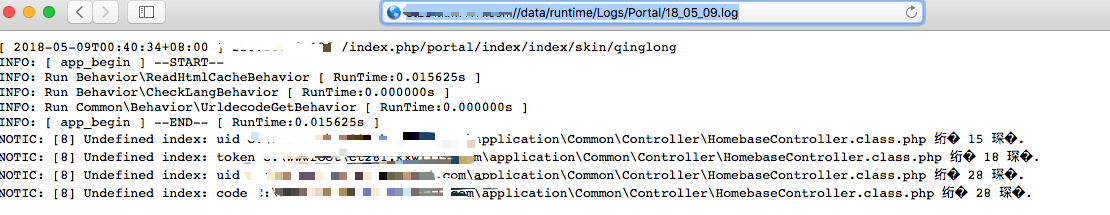

翻了下t00ls关于thinkcmf的漏洞,有个日志的可以查看到sql执行的记录。日志存放的位置

访问路径

访问路径data/runtime/Logs/Admin/18_05_09.log,后面接上的是年月日。

我们来找一下管理员的账号密码,cmf的加密方式为两种,现在这款用的是

我们来找一下管理员的账号密码,cmf的加密方式为两种,现在这款用的是###+两次MD5加密(认证码+密码)

我们从日志找到的SQL执行日志

我们从日志找到的SQL执行日志

解密可以去https://cmd5.la/ss/

或者直接写脚本跑,一般认证码都是不变的,只要跑后面的密码就行了。

搞到账号密码直接登录后台进行拿shell的过程了。

解密可以去https://cmd5.la/ss/

或者直接写脚本跑,一般认证码都是不变的,只要跑后面的密码就行了。

搞到账号密码直接登录后台进行拿shell的过程了。

0x05 Getshell

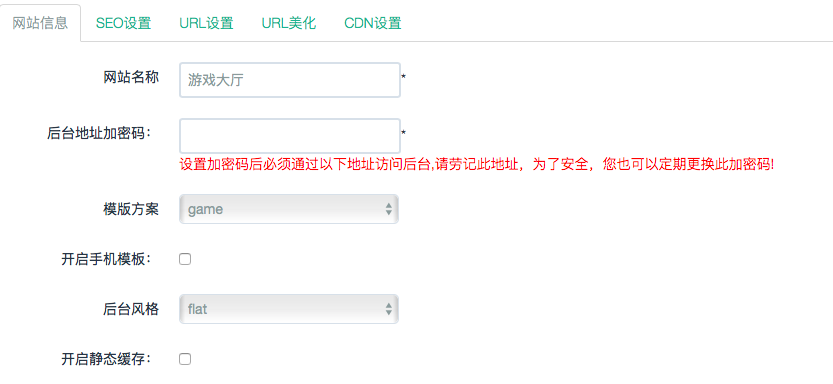

本来想在后台的配置文件里面写shell进去的

后来朋友直接扔了一个编辑器过来,地址:

后来朋友直接扔了一个编辑器过来,地址:index.php/Portal/AdminPage/add

因为有后台权限,直接访问

因为有后台权限,直接访问index.php/Admin/Setting/upload修改允许上传的后缀

然后写了一个一句话上传,用C刀连接,大功告成!

然后写了一个一句话上传,用C刀连接,大功告成!

0x06 结束

这种棋牌游戏前段时间是相当的火,这个只是一个台子的帐,其他的还不晓得有多暴利。

- 原文作者: F0rmat

- 原文链接: https://xxe.icu/h5-beast-game-penetration-journey.html

- 版权声明:本作品采用 署名 - 非商业性使用 4.0 国际 (CC BY-NC 4.0)进行许可,非商业转载请注明出处(作者,原文链接),商业转载请联系作者获得授权。